via SATINFO http://www.satinfo.es/blog/?p=35943

Revisión semanal de noticias tecnológicas que nos han parecido relevantes.

miércoles, 27 de febrero de 2013

Actuales variantes del virus de la policia en progreso y como eliminarlos

via SATINFO http://www.satinfo.es/blog/?p=35943

Falso Crack para Crysis 3 propaga malware entre gamers

via SATINFO http://www.satinfo.es/blog/?p=35921

VMWare soluciona vulnerabilidades en vCenter Server, ESX y ESXi

via SATINFO http://www.satinfo.es/blog/?p=35919

HoneySpider 2.0 – Detección de malware en la web

Hace algún tiempo que llevamos trabajando con la herramienta HoneySpider en su versión 1.x que, para el que no la conozca es una herramienta desarrollada por CERT Polska / NASK y el NCSC. En la versión 1.x se trataba básicamente de un honeyclient web y su funcionamiento consistía en visitar páginas web como si fuera un usuario y detectar si existe código malicioso en la página.

La versión 1.x de HoneySpider no era accesible de manera pública y era necesario solicitarlo expresamente a los responsables del proyecto. Nosotros supimos de la existencia de esta herramienta gracias a uno de los eventos del Trusted Introducer, donde se reúnen CERTs de diferentes países y se intercambia conocimiento muy útil.

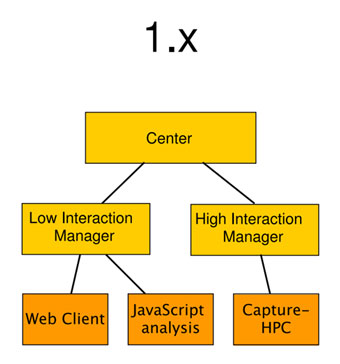

La versión 1.x de la herramienta tenía la siguiente arquitectura:

La herramienta en esta versión estaba formada de un módulo central (center) y un módulo de baja interacción que visita las páginas Web, recopilaba información del destino, y hacía un análisis del código javascript; en el caso de ser malicioso pasaba el enlace al módulo de alta interacción, donde ejecutaba en una máquina virtualbox un navegador que visita la página Web para detectar exploits de cliente.

Es necesario saber que el módulo “Web Client” no es un crawler (versión 1.X) sino un módulo que emula el comportamiento de un usuario, con el objetivo de que el responsable del sitio malicioso no detecte que es un programa automático el que está visitando la web, por lo que por mucho que por debajo trabaje con el crawler Heritrix (https://webarchive.jira.com/wiki/display/Heritrix/Heritrix), la gente del proyecto HoneySpider lo modificó para emular a un usuario (por lo menos en la versión 1.X).

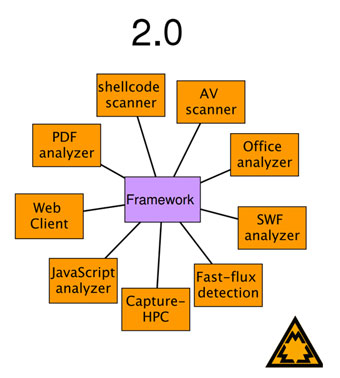

Al principio de este año 2013 se presentó en la conferencia “NCSC Conference 2013” (PDF) la versión 2.0. Esta nueva versión posee una arquitectura bastante diferente como podéis ver en el siguiente esquema, donde ya no se divide en baja y alta interacción, sino que se ha tendido a una arquitectura donde todos los módulos interactúan con un módulo central, arquitectura similar a la que están tendiendo otras herramientas:

De la nueva versión destacaría la incorporación de una funcionalidad que permite incorporar los nuggets de razorback, proyecto del que ya nos habló Maite en un par de entradas. Para esto, según indican, únicamente es necesario recompilar el nugget.

En el momento de la publicación de la herramienta existen los siguientes nuggets probados: swfScanner, pdfFox, clamavNugget, officeCat, virusTotal y archiveInflate. Además, es necesario destacar por un lado su integración ya con la sandbox Cuckoo, y por otro el hecho de que hayan liberado el código en github lo que hace que ante cualquier problema o necesidad que uno pueda tener pueda implementársela.

Dentro de nuestros objetivos está probar esta nueva versión de HoneySpider para ver si se ajusta más a nuestras necesidades y si no poderla adaptar, por lo que en breve podremos daros nuestra opinión de este gran trabajo.

via Security Art Work http://www.securityartwork.es/2013/02/26/honeyspider-2-0-deteccion-de-malware-en-la-web/?utm_source=feedburner&utm_medium=feed&utm_campaign=Feed%3A+SecurityArtWork+%28Security+Art+Work%29

Samsung lanzará su Galaxy S IV el 14 de marzo

ÚN | Reuters.- Samsung Electronics Co Ltd dijo que lanzará su nuevo teléfono de alta gama Galaxy S el 14 de marzo en Nueva York, llevando la lucha por la supremacía en el mercado al terreno de Apple Inc tras haberse conocido informes de una enorme cantidad de pedidos por parte de operadores estadounidenses de telefonía móvil.

ÚN | Reuters.- Samsung Electronics Co Ltd dijo que lanzará su nuevo teléfono de alta gama Galaxy S el 14 de marzo en Nueva York, llevando la lucha por la supremacía en el mercado al terreno de Apple Inc tras haberse conocido informes de una enorme cantidad de pedidos por parte de operadores estadounidenses de telefonía móvil.

El modelo Galaxy S IV alentará la competencia en el crucial mercado de la telefonía celular de Estados Unidos, donde Apple superó a Samsung Electronics como el principal vendedor de teléfonos móviles por primera vez en el cuarto trimestre del 2012.

Será el primer lanzamiento estadounidense del teléfono de alta gama insignia de Samsung en tres años, dijo la portavoz de la compañía, Chenny Kim, y llega en medio de un bombardeo publicitario de la firma surcoreana en Estados Unidos que ha incluido ciertas burlas hacia los fanáticos de Apple.

“El año pasado, lanzamos el Galaxy S III en Londres, y esta vez cambiamos la sede (del lanzamiento a Nueva York) dado que fuimos bombardeados con pedidos de operadores móviles de Estados Unidos para lanzar el Galaxy S IV en el país”, dijo el jefe de la división móvil de Samsung Electronics, JK Shin, según fue citado por el sitio de noticias Edaily.

Se espera que el nuevo modelo del Galaxy S posea una pantalla y una cámara de mayor resolución que su predecesor, además de un procesador más veloz, indicaron informes de medios.

Samsung Electronics presentó su primer Galaxy S durante la feria comercial de telefonía móvil CTIA en Estados Unidos en el 2010, seguido del lanzamiento del Galaxy S II en España en el 2011 y del Galaxy S III en Londres el año pasado.

Samsung Electronics habría perdido su liderazgo en el mercado estadounidense, pero se espera que a nivel global el gigante surcoreano de 219.000 millones de dólares amplíe este año su ventaja en telefonía de alta gama sobre su rival con sede en Cupertino, California.

Los inversores de Apple se han mostrado cada vez más ansiosos por los pronósticos de la compañía, en medio de la intensa competencia por parte de los teléfonos Samsung -más económicos y con procesador Android- y ante las señales de que el segmento premium de teléfonos celulares de alta gama estaría cerca de agotarse en los mercados desarrollados.

Las acciones de Apple se desplomaron un 15 por ciento este año y la empresa está recortando sus pedidos de pantallas y otros componentes, a medida que la competencia cada vez más intensa erosiona la demanda de su iPhone.

El precio de la acción de Samsung Electronics subió un 1,5 por ciento en lo que va del año.

Fuente: Últimas Noticias

via EnfoqueSeguro http://www.enfoqueseguro.com/samsung-lanzara-su-galaxy-s-iv-el-14-de-marzo/2013/02/25/#utm_source=feed&utm_medium=feed&utm_campaign=feed

Cómo usar Evernote en su versión Android para convertir voz en texto y mejorar tu productividad

Hay ocasiones en las que puedes tener ciertos problemas para leer letras pequeñas, tienes poca sensibilidad causada por las temperaturas extremas o simplemente te gusta expresarte mejor en voz alta cuando estas trabajando en movimiento con tu tablet o phablet. Hoy veremos cómo usar Evernote en este caso en su versión para Android convirtiendo tu voz en texto y mejorar así tu productividad.

Sabemos como Evernote (en cualquiera de sus versiones) te ayuda a mantener un registro de las ideas, apuntes y más. Mediante la aplicación se pueden grabar notas de audio, como conferencias o reuniones, y ahora también convierte esos ficheros de audio en texto.

Evernote guarda el audio y el fichero de texto juntos para usar la opción de búsqueda para encontrar una nota grabada. Esta aplicación puede ser una herramienta de bastante utilidad para, por ejemplo: grabar todas tus ideas, planes y pensamientos al final de la jornada. Tan solo tienes que decir lo que tienes en mente, y luego ordenar y oír los datos cuando te sean necesarios.

La aplicación (en este caso para Andorid) es gratuita aunque esta disponible también la versión Bussines desde diez euros, por usuario al mes. Evernote utiliza el servicio de traducción de Google Android, así que no necesitas el estar conectado a Internet para poder utilizarlo.

Más Información | Evernote Android | Evernote Bussines

En Tecnología Pyme | Evernote Business ya está disponible en España

via Tecnologiapyme http://www.tecnologiapyme.com/software/como-usar-evernote-en-su-version-android-para-convertir-voz-en-texto-y-mejorar-tu-productividad

martes, 26 de febrero de 2013

Nuevos Nokia 301 y Nokia 105, éste último con un precio de 15 euros

Aunque parezca mentira en estos tiempos de presentaciones de smartphones de última generación, no todos los usuarios buscan (o necesitan) un teléfono inteligente con Android, Windows Phone, iOS, etc. Teniendo en cuenta esto, Nokia ha presentado hoy en el MWC 2013 los terminales 301 y 105, este último el más barato de la historia de [...] Related posts:

- El precio del Nokia Lumia 920 en Francia comenzará en 650 euros

- Ya puedes hacer tu reserva del Nokia N8 a un precio de 469 euros

- Nokia Asha 300: detalles, características y precio

via Móviles, smartphones y tablets. MuyMóvil http://www.muymovil.com/2013/02/25/nokia-301-nokia-105-precio-caracteristicas

Seguridad en WordPress: 5 plugins que deberías probar

La seguridad es un aspecto de gran importancia en el que no todo el mundo suele reparar o dedicarle el tiempo suficiente. A pesar que, prácticamente cada día, se generan un buen número de noticias sobre fallos de seguridad o suplantaciones de identidad, no siempre los usuarios ponen las medidas adecuadas para mitigar la probabilidad de verse envueltos en un incidente que ponga en riesgo sus datos personales o les provoque una crisis de reputación. Está claro que la seguridad total no existe pero sí que es cierto que, con las medidas adecuadas, podemos sentir confianza en algo (de hecho así es como se define la seguridad) y, por ejemplo, podremos gestionar nuestra página web o nuestros perfiles sociales de una manera más cómoda centrándonos en lo que es importante solamente realizando una inversión previa de tiempo en mejorar la seguridad en WordPress o en nuestros perfiles de Twitter o Facebook.

WordPress es uno de los gestores de contenidos más extendidos en la red, un hecho que hace que encontremos un buen número de recursos para complementar las funcionalidades de este CMS (ya sean widgets o extensiones) y, claro está, al estar tan extendido en uso no es raro que haya gente con no muy buenas intenciones que intenten acceder a nuestro blog para extraer información o para sembrar malware que atente contra nuestros visitantes.

No es la primera vez que hablamos de la seguridad en WordPress pero, dada la importancia de esta temática, vale la pena ampliar el alcance con nuevos recursos con los que "blindar" nuestro blog o nuestra página web y, de esta forma, podamos dedicar más tiempo a lo que es realmente importante: los contenidos.

Remember Me Not

Remember Me Not es una extensión dedicada a aquellos que utilizan la opción "recordarme" cuando hacen login en WordPress. Aunque no niego que esta funcionalidad sea cómoda, sí que es cierto que supone un riesgo dejar la sesión abierta (mantener una cookie en el navegador) cuando accedemos a nuestro blog desde un ordenador de uso público o desde un equipo que no es nuestro.

La mejor pauta a seguir en estos casos es usar sesiones anónimas en el navegador, así cuando cerramos la ventana cerramos de golpe todas las sesiones; sin embargo, si tampoco somos dados a bloquear nuestro equipo cuando nos levantamos de la mesa, quizás necesitemos una ayuda adicional con este plugin que lo que hace es eliminar de WordPress la opción de "recordar" nuestra sesión y, por tanto, cada vez que accedamos al blog tendremos que entrar con nuestro usuario contraseña (eliminando así las sesiones abiertas).

Htaccess Secure Files

Htaccess Secure Files es un interesante plugin para WordPress que nos ayuda a gestionar los archivos .htaccess de Apache y controlar así el acceso a determinados directorios de nuestra web.

Con la idea hacer algo más accesible esta medida de seguridad a todos los usuarios, este complemento nos abstrae de la tarea de escribir nuestros archivos .htaccess y manejar su sintaxis para pasar a un editor gráfico en el que definiremos los roles que pueden tener acceso a ciertas carpetas de la estructura de WordPress así como las direcciones IP admitidas (o rechazadas) para gestionar el blog o, incluso, gestionar qué acciones pueden hacer los usuarios de nuestro blog (activar plugins, crear usuarios, etc).

Un recursos muy interesante para mejorar la seguridad en WordPress sin necesidad de ser expertos en la materia.

WordPress HTTPS (SSL)

WordPress HTTPS (SSL) es un complemento a tener en cuenta si queremos ofrecer conexiones cifradas entre nuestro blog y los visitantes, algo que es muy útil, por ejemplo, si trabajamos con WordPress en un proyecto relacionado con el comercio electrónico.

Este complemento aspira a ser una consola central desde la que gobernar todos los aspectos relacionados con SSL y WordPress, por ejemplo, forzar el uso de SSL cuando nuestros usuarios están validados en el sistema, forzar conexiones seguras cuando estamos trabajando con la zona de administración de la página o crear un esquema de redirecciones de determinadas páginas hacia sus versiones bajo conexiones seguras.

Un recurso muy interesante que deberíamos tener siempre a mano o, en su defecto, alternativas como SSL for Logged In Users .

Authy Two Factor Authentication

Gracias a Authy Two Factor Authentication podremos añadir a nuestra instalación de WordPress una estupenda mejora de seguridad en WordPress en cuanto al acceso de usuarios se refiere puesto que podremos dotarlo de la autentificación en dos pasos, es decir, el mismo mecanismo de seguridad que podemos encontrar en Dropbox o en Gmail pero llevado a la seguridad en WordPress.

Dicho de otra forma, además de ser necesario el par usuario-contraseña, se introduce un tercer elemento al proceso de login con el envío de un código numérico a través de SMS que sirve como verificador de la identidad de la persona que pretende acceder al blog (muy útil para los administradores).

Minimum Password Strength

Minimum Password Strength es un complemento que está basado en el "medidor" de fortaleza de contraseñas que incluye WordPress pero que dota a los administradores de la potestad de fijar un nivel mínimo de fortaleza a las contraseñas. Dicho de otra forma, podremos fijar un nivel fuerte de contraseñas a los usuarios y, por tanto, estos tendrán que usar este tipo de contraseñas porque serán las únicas admisibles en el sistema.

La idea, en mi opinión, es interesante porque genera en el usuario la adopción de ciertas prácticas que, si no las obligamos, sin difíciles de interiorizar y, si se cumplen las expectativas que anuncia el desarrollador del plugin, las próximas actualizaciones de la extensión irán encaminadas a que aplicar políticas de contraseñas específicas a los distintos roles de nuestro WordPress, es decir, podremos aplicar contraseñas fuertes a los administradores y, por ejemplo, admitir las de fortaleza media a los editores (dotándonos así de mayor control sobre nuestro blog y las políticas de seguridad).

La entrada Seguridad en WordPress: 5 plugins que deberías probar aparece primero en Bitelia.

via Bitelia http://bitelia.com/2013/02/seguridad-en-wordpress-plugins

domingo, 24 de febrero de 2013

Para buscar trabajo ahora se impone el video currículum

- Cuando Facebook juega en contra en el trabajo

- Escándalo en Dolores: grabó un video hot y cuando mandó a reparar la PC lo hicieron público

- Costa Rica: Despiden a viceministra de Cultura por video erótico

via Informática Legal - El Derecho en el Mundo Digital http://www.informaticalegal.com.ar/2013/01/27/para-buscar-trabajo-ahora-se-impone-el-video-curriculum/

CrystalDiskInfo 5.4.0a

via MajorGeeks.com http://www.majorgeeks.com/download5931.html?2013-02-24

Snort: “byte_test” for dummies

Recientemente un usuario del blog pregunto por qué en las reglas de detección de Malware con Snort, cuando se quiere detectar la consulta DNS hacia ciertos dominios sospechosos, se emplean ciertos caracteres y condiciones como la comprobación “byte_test:1, !&, 0xF8, 2;“. Para explicarlo vamos a tomar como ejemplo la siguiente regla VRT para la detección del malware Gauss:

alert udp $HOME_NET any -> any 53 (msg:"BLACKLIST DNS request for known malware domain

bestcomputeradvisor.com - Gauss"; flow:to_server; byte_test:1,!&,0xF8,2;

content:"|13|bestcomputeradvisor|03|com|00|"; fast_pattern:only; metadata:impact_flag

red, policy balanced-ips drop, policy security-ips drop, service dns;

reference:url,gauss.crysys.hu/; reference:url,www.securelist.com/en/blog/208193767

En la regla anterior lo único que se esta comprobando es que se trate de una consulta DNS al dominio “bestcomuteradvisor.com”. Para evitar falsos positivos se emplean tres restricciones en la creación de la misma:

La primera es comprobar que se trate de un paquete UDP al puerto 53 procedente desde nuestra red interna.

La segunda comprobación radica en el principio “content” donde se tiene en cuenta el valor hexadecimal de inicio y final de la consulta DNS. Como sabemos un dominio esta separado por “.”, como en “correo.empresa.es”. Los paquetes DNS en vez de indicar este punto lo que hacen es indicar mediante un byte (dos números hexadecimales) la cantidad de caracteres que le preceden.

En el ejemplo (content:"|13|bestcomputeradvisor|03|com|00|") vemos que comprueba que haya primero un “13″ en hexadecimal, es decir, que la parte del dominio que viene a continuación sean 19 caracteres (13 en hexadecimal). Si contamos el número de caracteres de la cadena “bestcomuteradvisor” tiene efectivamente 19. Luego comprueba que hay 3 caracteres, que pertenecen a “com”. Además comprueba que la consulta DNS termina siempre con el valor “00″, indicando que no hay más caracteres en el dominio a consultar.

La tercera y última comprobación, corresponde al famoso “byte_test:1, !&, 0xF8, 2;“. ¿Qué es esto del byte_test? No es más que algo que nos permite coger una cantidad de bytes del paquete a partir de una posición y comprobar si coincide con otro valor.

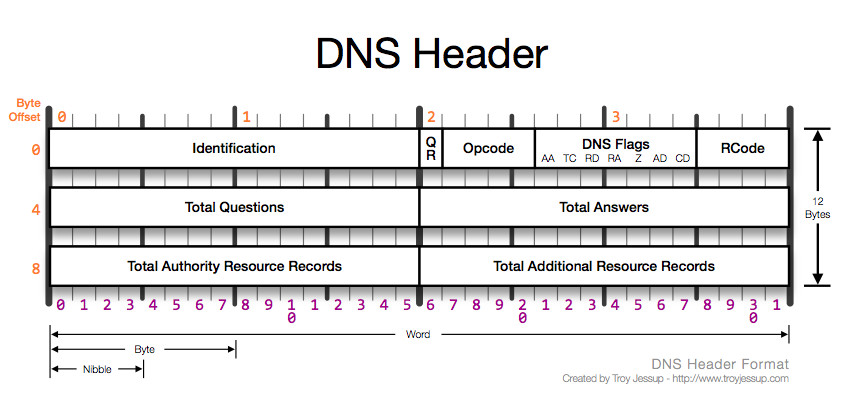

En “byte_test” (1, !&, 0xF8, 2) lo primero que tenemos que mirar es el último campo, en nuestro caso “2″. Esto indica la posición dentro del paquete donde nos situaremos, teniendo en cuenta que siempre el primer byte vale 0. Por tanto el valor “2″ nos indica que se situará en el tercer byte del paquete. Es muy importante entender que en Snort siempre que nos refiramos a posiciones del paquete ya se han descontado lo empleado por las cabeceras de enlace, red y transporte. Por tanto el tercer byte ya implica haber descontado la cabecera IP y la cabecera UDP: ya se está trabajando sobre la cabecera DNS.

Este el motivo por el cual cuando se emplean filtros BPF en herramientas como TCPdump se tiene que hacer referencia al protocolo. Tomando el ejemplo anterior, en lugar de buscar el tercer byte, se buscará en el undécimo byte a partir del inicio de la cabecera UDP (udp[10]). Si la cabecera UDP normalmente son 8 bytes, comprende por tanto udp[0-7], el primer byte del protocolo DNS es udp[8], el segundo udp[9] y el tercero es udp[10]. Por eso, indicar en Snort el tercer byte con “2″ es lo mismo que indicar udp[10] en filtros BPF, ya que en ambos casos se empieza contando siempre desde 0.

Por tanto con “byte_test:1, !&, 0xF8, 2;” nos situamos en el tercer byte del protocolo DNS. Tras esto, se debe mirar el primer campo de byte_test, en este caso “1″. Esto indica cuántos bytes vamos a coger a partir de la posición “2″. Por tanto utilizaremos un solo byte. En pocas palabras, vamos a trabajar con el tercer byte del protocolo DNS. Si buscamos en google la cabecera DNS podremos obtener imágenes explicativas, como por ejemplo la obtenida de www.troyjessup.com:

Como vemos, el byte que se está comprobando está formado por los siguientes campos:

- Bit 7: QR

- Bit 6-3: OpCode

- Bit 2: AA

- Bit 1: TC

- Bit 0: RD

Tras esto, cogemos el segundo campo del byte_test cuyo valor es “!&“. Esto implica que con el valor del paquete se va a realizar una operación binaria “AND negada” sobre el valor indicado en el tercer campo de byte_test: “0xF8“. Si la condición es true hará “match” en la regla.

Siempre que se utilizan operaciones binarias de tipo AND u OR lo que se busca es que el valor de un campo sea uno en concreto o que al menos algunos de los campos tenga un valor. En nuestro ejemplo lo que se esta buscando es “F8“, en binario “1111 1000“. Por tanto vamos a trabajar con los bits del 7 al 3 asignados al campo QR y OpCode pertenecientes al tercer byte del protocolo DNS.

Si la comprobación fuera únicamente una operación AND (“&”) la regla lo que estaría intentado comprobar es que el campo QR valga 1 y que el campo OpCode valga “1111″. Pero al ser un AND negado lo que hace es lo contrario, busca que ambos campos valgan 0. Si se revisa el protocolo DNS ambos campos valen 0 cuando se trata de una consulta DNS (query). Por tanto “byte_test:1, !&, 0xF8, 2;” lo único que hace es verificar que se trata de una consulta DNS.

Saludos hexadecimales.

via Security Art Work http://www.securityartwork.es/2013/02/21/snort-byte_test-for-dummies/?utm_source=feedburner&utm_medium=feed&utm_campaign=Feed%3A+SecurityArtWork+%28Security+Art+Work%29

Firefox cambiará su política de cookies en la versión 22

La Fundación Mozilla quiere que la política de cookies de Firefox esté lo más cercana posible a las preferencias de privacidad del usuario. Por este motivo va a introducir en la futura versión 22 del navegador un cambio en su política de cookies.

Se trata de bloquear inicialmente los cookies de terceros, salvo que se cumplan unas determinadas condiciones. Firefox permitirá todas las cookies del sitio que estemos visitando, pero bloqueará las de terceros si el usuario no ha visitado el sitio del que procede esa cookie.

Los cookies de terceros se emplean fundamentalmente para rastrear la actividad de navegación de los usuarios, con el fin de determinar sus gustos y poder ofrecer así una publicidad más selectiva. También sirven para que los anunciantes obtengan información de los sitios más rentables.

El bloqueo de este tipo de cookies es una práctica habitual en algunos navegadores, como Safari, que bloquea todas las cookies de terceros. Internet Explorer lo hace a través de la denominada P3P compact policy, y Chrome, las acepta en su totalidad.

Con este cambio, Firefox va a tener una política ligeramente más permisiva que Safari, sin alterar la aceptación de cookies del sitio original, y vinculando la de terceros a que el usuario sea, “cliente”, del sitio emisor de la cookie publicitaria.

Ciertamente la solución tiene bastante lógica. Si expresamos nuestro deseo de no ser rastreados mediante Do-not-track, parece razonable que el navegador lo impida. Pero si visitamos sitios que incluyen cookies de otros emisores que ya hemos visitado, hay en cierta medida una aceptación implícita de sus contenidos y no es descabellado que el navegador acepte por defecto esas cookies.

Es necesario un equilibrio entre el todo vale y el si te he visto no me acuerdo. No olvidemos que muchos servicios se ofrecen de forma gratuita porque son los anunciantes los que soportan el coste. La publicidad es algo que convive con nosotros en casi todas las actividades del día a día. No se trata de evitar la publicidad, sino los abusos. Me parece una solución muy acertada.

Vía | Web Policy

Imagen | HeXeNeSi

En Genbeta | Quiero que me rastreen y muestren publicidad que me interesa en las páginas que visito

via Genbeta http://www.genbeta.com/navegadores/firefox-cambiara-su-politica-de-cookies-en-la-version-22

Windows Blue, el inicio de la revolución de las actualizaciones de Microsoft

Microsoft planea (acertadamente) modificar el calendario en el que se actualizan sus productos. El principal cambio será que, a partir de Windows Blue, cada producto dejará de tener su propio ciclo de vida. Hasta ahora las fechas de lanzamientos y actualizaciones de productos de Microsoft conformaban un calendario bien complejo, y Windows Blue va a ser el inicio de un nuevo ciclo de actualizaciones con más lanzamientos por año e integrando muchos productos de Microsoft.

¿Qué es Windows Blue exactamente?

Originalmente Windows Blue iba a ser un feature-pack que traería novedades a Windows 8 y Windows RT para este otoño. Windows Blue, no obstante, es bastante más ambicioso que una actualización para un único producto, dado que incluirá en una nueva dinámica de actualizaciones a otra serie de productos que forman parte del ecosistema de Microsoft.

Windows Blue será la primera actualización de esta nueva dinámica, e incluirá nuevas características (muchas aún sin concretar) en Windows, como una nueva versión del núcleo o Internet Explorer 11. Poco más se sabe de momento al respecto de Windows Blue como producto concreto, si bien el cambio de ciclo de actualizaciones parece más que claro. Mover, además, a los consumidores a modelos de suscripción para ciertos productos (como Office) facilita este cambio de filosofía.

Windows Blue: actualizaciones más frecuentes y a menor coste

Esta nueva dinámica de actualizaciones sería más parecida a la que llevaba la familia Windows Live hace tiempo, con “waves” que iban llegando progresivamente a todos los servicios que formaban parte de ella. Windows Blue será la primera “wave” de este nuevo ciclo, que afectará al ecosistema de productos de Microsoft al completo: Windows, Windows RT, Windows Phone, Windows Server, Outlook.com, SkyDrive y Bing, por poner algunos ejemplos.

La idea es dejar de lanzar un sistema operativo cargado de novedades cada tres años, una nueva versión de Office cargada de novedades con otro ciclo distinto, una nueva versión de Windows Phone cada X tiempo con nuevas características, y cada una siguiendo su propio calendario. La idea es más cercana a lanzar actualizaciones que incluyan novedades en toda la familia de productos de Microsoft, con menor tiempo entre ellas (ciclos anuales) y a coste menor en caso de tenerlo.

Estas actualizaciones irían bastante más allá de lo que hoy conocemos como service packs (que se limitan a ser parches acumulativos con todo lo lanzado hasta ese momento) y se aplicarían no un día exacto, pero sí en un periodo relativamente corto (y apuesto que con distribución escalonada según zona geográfica). Lo realmente interesante de este nuevo ciclo de actualizaciones es que cambia completamente el modo en el que Microsoft desarrolla y lanza productos y servicios.

Vamos a poner un ejemplo. Si salvamos el parón que supuso Vista (cinco años tras el lanzamiento de XP) y el ciclo anómalo de XP, aproximadamente cada tres años se lanzaba una nueva versión de Windows. Una nueva versión de la plataforma al completo, con un equipo enfocado en lanzar actualizaciones poco frecuentes y con bastantes cambios entre ellas. A partir de Blue la idea es lanzar una actualización completa cada año y, además, a poder ser vía Windows Store.

Y sí, la estrategia es muy similar a la de Apple con OS X: lanzar actualizaciones (gratuitas o de pago) más frecuentemente, utilizando su propia plataforma de distribución de software, y de paso ahorrándose pasar por los fabricantes. Porque Apple lanza sus propios ordenadores y diseña su sistema específicamente para ellos, pero Microsoft, tradicionalmente, lanza una compilación RTM de Windows y reza para que los fabricantes lancen a tiempo sus ordenadores con sus sistemas operativos.

Es obvio que con actualizaciones más frecuentes Microsoft podrá estar más al día, sobre todo observando los claramente más frecuentes lanzamientos de su competencia, y añadir nuevas características según exigencias del mercado. Microsoft no ha dicho nada al respecto de Windows Blue, si bien recientes ofertas de empleo han hecho que lo veamos como un hecho para, además, dentro de no demasiado tiempo. Por supuesto, no dudéis que estaremos atentos a todo lo relativo a este asunto.

En Xataka Windows | Blue, la ola azul que actualizará todo el ecosistema de Windows

via Genbeta http://www.genbeta.com/windows/windows-blue-inicio-de-la-revolucion-de-las-actualizaciones-de-microsoft

Extinción de incendios en el centro de datos: agua pulverizada vs gas

Robert Assink, Director General de Interxion España. En un centro de datos, uno de los factores más importantes a tener en cuenta para la seguridad de los equipos TIC que alberga son los sistemas de extinción de incendios. Ante cualquier imprevisto, los CPDs deben estar provistos de un sistema automático bien de agua pulverizada/nebulizada o [...]

historias relacionadas

- Entrevistas interactivas: Robert Assink (Interxion) y José Ramón Díaz (Alhambra Eidos)

- IBM sigue apostando por la movilidad con IBM MobileFirst

- Servidores PRIMERGY de Fujitsu para todo tipo de pymes

via Informática y tecnología profesional. MuyComputerPRO http://www.muycomputerpro.com/2013/02/23/extincion-incendios-centro-datos-agua-pulverizada/

Avast Browser: dile adiós a la barra de Babylon, Ask y otros

Buscadores nuevos siempre son bien recibidos, las barras de herramientas son bastante útiles, el problema es que por lo general estamos acostumbrados a usar las herramientas que el navegador que estamos utilizando nos provee. De hecho, la forma en que estos servicios se inmiscuyen en nuestros navegadores, por lo general, no es la más adecuada.

Si en algún momento te pasa que se te instala Ask o Babylon Toolbar y no tiene idea de cómo de desintalarlo (aunque se bastante sencillo desde las preferencia de tu navegador), con Avast Browser ya que en la última versión han incluido Toolbar Cleaner y manuales con instrucciones de cómo eliminar estos plugins.

Esta limpiador de Avast se incluyo en la versión estandar de antivirus, así que nos tenemos que preocuparnos por tener que pagar algo de dinero. Es capaz de limpiar nuestros navegadores más usados como Google Chrome, Firefox e Internet Explorer.

Por lo general, quien no tenga mayor conocimiento o simplemente no preste atención, siempre que se baja alguna aplicación acepta que se instale Babylon o Ask, entre otras. Para evitar esto, la gente de Avast añadió a su lista negra estas aplicaciones y así, una vez que se a instalado, lo detecta y avisa al usuario.

Descarga Avast Browser Cleanup

Artículos relacionados

- Descarga gratis Avast Antivirus 5.0 en versión Pro

- Avast Mobile Security es un antivirus gratis para Android

- Eliminar el historial de Internet – Browser Cleaner

via Techtástico- Tecnología y más que eso http://techtastico.com/post/avast-browser-dile-adios-a-la-barra-de-babylon-ask-y-otros/

Cómo recuperar texto perdido cuando se te va la conexión

A todos nos ha pasado: estás llenando una forma con tus datos, estás escribiendo una entrada en tu blog, o un tweet en tu cuenta de Twitter y de repente se te cae la conexión. No te das cuenta pero igualmente presionas “Enviar” y se pierde todo lo que has escrito. Esto es pésimo, lo he experimentado mucho como blogger y es terrible perder a veces horas de tu tiempo escribiendo algo que se elimina por culpa de problemas de conexión.

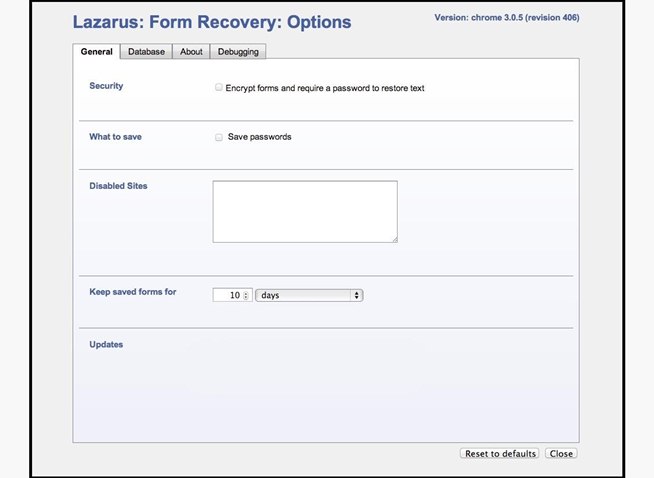

Afortunadamente podemos evitar este problema con una extensión que sirve tanto para Firefox como para Chrome y se llama Lazarus: Form Recovery y te ayuda a recuperar lo que sea que has perdido después de darle al botón de “atrás” en el navegador.

Lo que hace la extensión es guardar todo lo que escribes e incluso encriptarlo si quieres un poco más de protección, para que puedas hacer uso de esto en alguna emergencia.

Prueba Lazarus para Chrome | Para Firefox [Vía]

Artículos relacionados

- Cómo hacer que Firefox no se ponga en modo “Trabajar sin conexión” automáticamente

- Cómo hacer más rápida tu conexión comprimiendo datos

- Cómo mejorar tu conexión de red inalámbrica con WLAN Optimizer

via Techtástico- Tecnología y más que eso http://techtastico.com/post/como-recuperar-texto-perdido-cuando-se-te-va-la-conexion/